ペンテスターをコンサルタントとして味方に付け固有のビジネスリスクに強い組織を作る

ペンテスター(ペネトレーションテスター)をコンサルタントとしてアウトソースし、ビジネスリスクベースでペネトレーションテストから対策実施支援まで行うプランです。

弊社の持つ網羅型の脆弱性診断、リスクベースの脅威モデリング、ペネトレーションテスト、その過程からお客様のビジネスを攻撃者目線で知り尽くしたコンサルタントによる対策実施支援を全て提供し、サイバーリスクに強い組織を作るためのサービスです。

スコープ選定に最新の脅威モデリング手法を導入

お客様のコアビジネスの把握なしにペネトレーションテストを実行しても効果的ではありません。お客様のコアビジネスとそのビジネスを支えるコンピュータシステムの両方を網羅的に把握し、最新の手法により「脅威モデリング」によりスコープの選定とシナリオを作成、「コアビジネスを守るためのペネトレーションテスト」につなげます。

脅威モデリングはビジネス上のリスクがコンピュータシステム上のサーバーホストやクライアント、データフロー、ロジック等のどの部分で発生するかを明確にし、的確にスコープ選定しシナリオを決定する手法です。

弊社では海外の最新の「Threat Modeling Manifesto」を元にお客様固有のビジネスに合わせて実行します。

お客様の限られたリソースをコアビジネスに直結した領域へ無駄なくペネトレーションテストプロジェクトに注ぐためのスコープ設定が可能となります。

弊社の脅威ベースのペネトレーションテストと脆弱性診断との違い

弊社の脅威ベースのペネトレーションテストはリスクベースやシナリオベースとも言われる手法です。攻撃者や悪意のあるユーザーとして攻撃者を模倣し振る舞い安全な方法で実際に攻撃を行います。まず、ドキュメントやヒアリング、OSINTといわれる公開情報収集を行いお客様のコアビジネスを知る過程を持ちます。そしてコンピュータシステムの現実の姿を網羅的に知るためにネットワークスキャンや脆弱性スキャンを行い本当の姿を把握します。そのビジネスとコンピュータシステムを元に想定されるビジネスリスクを把握し、ビジネスリスクをコンピュータシステム上に置き換える「脅威モデリング」を行います。この脅威を元に想定されるテスト対象となるスコープ、攻撃者の前提条件(ネットワーク内の権限を持つユーザー、悪意のある一般ユーザーなど)と成功要件(管理者権限の奪取、機密データへのアクセスなど)を決定し現実的な攻撃シナリオを策定します。そのシナリオに沿って攻撃を実施し、脆弱性診断では発見できないその組織固有のビジネスリスクに対する攻撃経路を洗い出し、対策を検討します。

対して脆弱性診断は診断ツール等を用いてシステムのみに行う全体を網羅する診断方法でありビジネスリスクは検討材料とはしません。素早くシステムの全体像を把握することには適していますが、汎用的な手法のためビジネス組織としての組織固有のセキュリティ要件に応えることには向きません。

弊社の脅威ベースのペネトレーションテストでは脆弱性診断は初期段階の組織内の運用状況や情報資産の把握として用います。

→ネットワーク脆弱性診断

弊社のペネトレーションテスト(TLPT)の効果

- ビジネスリスクに特化しているためコアビジネスに直結したリスクへの効果的なリソースの振り分けを知ることができます

- 導入したセキュリティ商品の有効性が確認でき、重複していたり不要なプロダクトや弱点をカバーするべきプロダクトの必要要件が明確になります

- 脅威モデリングにより現実的な攻撃を行うため社内のインシデント対応チームの実戦的な訓練になります

- 組織を知り尽くしたペンテスターを相談役として持つことができます

- ベンダーに依存しない客観的な相談窓口を持つことができます

- インシデント発生時にもシステムを知り尽くしたペンテスターが対応しますので、迅速かつ的確な対応(すなわち低工数による低コスト)が期待できます(インシデント対応は別料金)

高いスキルを持つテスターによる実績のあるペネトレーションテスト

金融機関や海外監査プロジェクト等厳しい要求において実績のある弊社ペンテスターによるペネトレーションテストです。

最新のThreat Modeling Manifestoに基づいた脅威モデリングや、FISC 金融機関等におけるTLPT実施にあたっての手引書、NIST SP800-115やPCI DSS Penetration Testing Guidanceに対応したペネトレーションテストを実績、「全て」PCI DSS Penetration Testing Guidanceや各種金融機関監査等厳しいテスト基準で推奨される高度セキュリティエンジニアのGIAC認定者(GXPN/GPEN/GWAPT)により実施、お客様セキュリティチームによるブルーチーム演習はGIAC(GCFA/GCIH)認定のフォレンジックアナリストによりアドバイスを行います。

弊社ペネトレーションテストと他社との違い

- レポートの提出で終わりではなく、攻撃を実行したペンテスター自身により対策実施支援まで行います

- グローバルに認知された信頼できるスキルのある認定ペンテスターにより実行します

- ペネトレーションテスト実施後のお客様セキュリティチームによるブルーチーム演習もGCFA認定のフォレンジックアナリストによりアドバイスいたします

- セキュリティ商品の販売を目的としていないためベンダーニュートラルなコンサルティングを行います

- 中間業者を通していないため非常に低コスト(相場の1/5程度)です

- 海外のセキュリティコミュニティとの連携を強みとしており常に最新の手法をアップデートして取り入れます

下記のスタンダードや手法に準拠したペネトレーションテストを実施

- FISC金融情報システムセンター発行 金融機関等におけるTLPT実施にあたっての手引書

- Threat Modeling Manifesto

- PCI DSS Penetration Testing Guidance

- NIST SP 800-115

など

対象のお客様

- セキュリティ監査等でペネトレーションテストの実施が必要なお客様

- 海外のセキュリティ監査等でペネトレーションテストを要求されたけれども要求が漠然としていて困っているお客様

- 導入したセキュリティ商品の有効性に疑問のあるお客様

- ネットワーク内のセキュリティをしっかりと見直したいお客様

- 脆弱性診断を行ってもなお攻撃を受け実行性に疑問を持つお客様

対象システム

- アクティブディレクトリ等の社内ネットワーク環境

- WEBアプリケーション及びホストするサーバー等を持つDMZを含むクローズドネットワーク

- クラウド内の開発環境

- インターネットに接続されたサーバー機器やネットワーク機器

- IoTプラットフォーム環境

など

1プロジェクトあたりの費用目安

例えばアクティブディレクトリ配下で対象セグメント内のクライアントマシンやネットワーク内サーバー機器200ホスト程度のネットワークで300万円~500万円程度、期間は6か月~1年程度です。ツール類は特別な指定がない限り基本的に弊社で保有しているライセンスにより実行するため追加費用はかかりません。

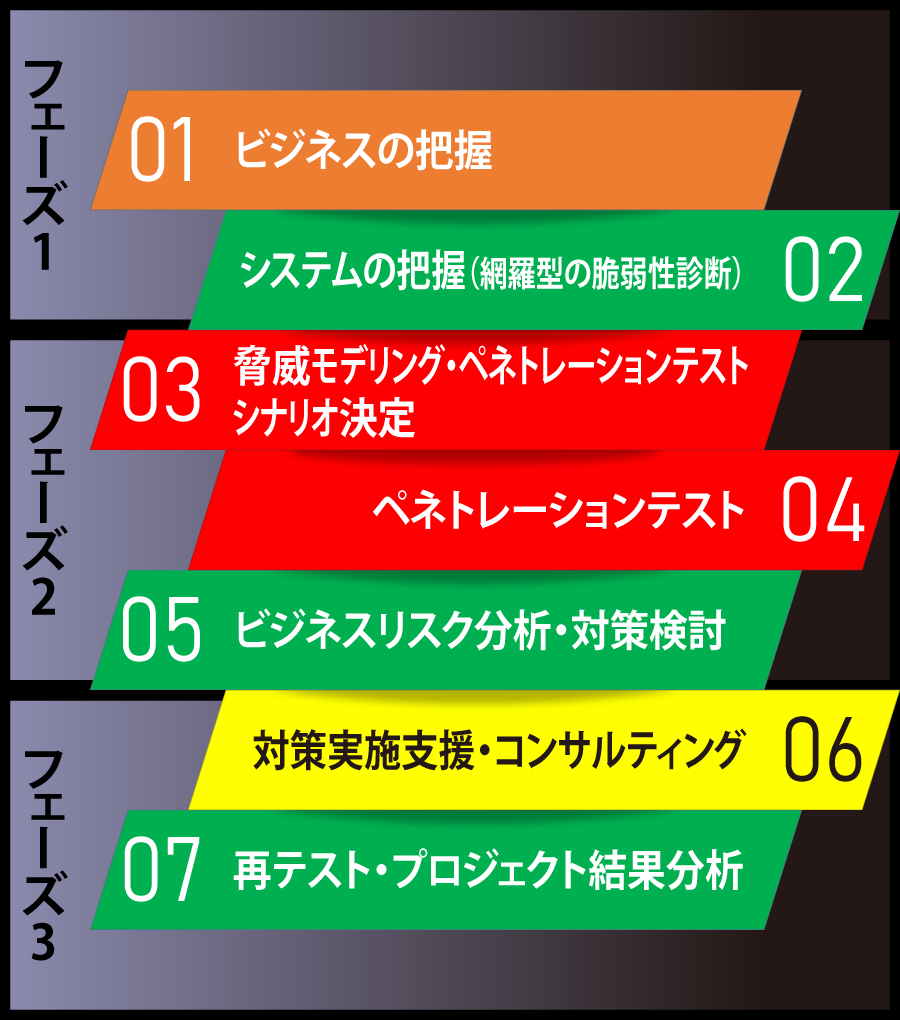

脅威ベースのペネトレーションテストプロジェクトイメージ

継続型ペネトレーションテストプロジェクトは脅威ベースのペネトレーションテスト(TLPT)の手法を用い経営方針や業務プロセスを考慮し、脆弱性診断によりスコープを決定しテストを実行いたします。

テスト実行後はテスト結果を再度経営方針やビジネスモデルと照らし合わせながらコストや時間といった限られたリソースを考慮し修正範囲を決定、運用・修正のための支援を行います。

01. ビジネスの把握

ヒアリングやドキュメントにより経営方針や業務プロセスを把握。ペネトレーションテストテストの目的を明確にするため、コアビジネスを知り、会社組織としてのビジネスリスクを把握します。

02. システムの把握(網羅型の脆弱性診断)

現実の状況とドキュメントの内容が違うことは多々発生します。正しい現状把握を行い後の「脅威モデリング」へつなぎます。実際にネットワーク内で脆弱性スキャナーやツールを用いて網羅型の脆弱性診断を行い、正しい現状を理解します。

03. 脅威モデリング・ペネトレーションテストシナリオ決定

お客様のビジネスとシステムを把握した上で、ビジネス上のリスクが実際にシステム上のどこでそのリスクが発生するのかを「脅威モデリング」により検討します。この過程はビジネスリスクとシステム上のリスクの双方を理解する必要があるため、弊社コンサルタントをアドバイザーとして経営層、開発チーム、運用チームなどのステークホルダーのみなさまを交えてブレーンストーミングを行い組織としてのリスクや攻撃面がどこにあるのかを検討します。この過程がビジネスリスクに対する意識共有や役割の明確化など組織にとって非常に有用となります。

そのモデルを元に、攻撃者の立ち位置(悪意のあるリモートユーザー、社内のスタッフ、取引先業者等)、前提条件(社内の一般ユーザーとしてのアクセス権を持つ、WEBアプリケーションのユーザー権限を持つなど)、成功要件(権限昇格により管理者権限を奪う、機密情報へのアクセス、ネットワーク内部からの機密情報を持ち出すなど)を検討し攻撃シナリオを決定します。

04. ペネトレーションテストの実行

決定した攻撃シナリオに対してホワイトハッカーにより実際の攻撃(ペネトレーションテスト)を実行します。テスト実行中はシナリオが成功したか否かだけではなく、どういう手法でどの経路でどれくらいの難易度で成功したのか、不成功であってもその過程で発見された企業としての脆弱性を詳細に記録し、報告いたします。

実際にシナリオをベースに攻撃を行うため、非常に現実的な脆弱性が把握できることになります。

05. ビジネスリスク分析・対策検討

ペネトレーションテストにより明らかになった攻撃経路や脆弱性を、さらに企業としてのビジネスの価値や経営方針と照らし合わせながら、ビジネスリスクを分析。

その分析結果からさらにセキュリティに割り振ることのできるリソースを考慮し、企業としての強さを向上するための対策要件を定義、取るべき対策に優先順位と達成目標を決定します。

06. 対策実施支援・コンサルティング

決定した対策要件、達成目標に対して対策実施支援を行う。随時質問にお答えしたり、定例ミーティング等で進捗を確認、必要時には実際にシステム上で操作して検証も行います。

07. 再テスト・プロジェクト結果分析

修正が可能なものは随時再テストを実行し有効性や新たな課題を分析。

上記結果から、継続的な課題解決のため次のプロジェクトとして②~⑥を実施します。

ペネトレーションテストの実施形態

リモート、オンサイト(クライアント様施設内)のどちらでもご対応いたします。

オンサイトの際にテスターが使用するテストツール等はVirtual Machine上で展開することも可能です。テストで使用したツール、ログ、コンフィグ等の機密情報はツールのライセンス情報を除いて、外部に持ち出すことなく、クライアント様環境にて完全に抹消していただくことも可能です。

お問い合わせ